문자만 오면 ‘스미싱’ 노이로제에 시달릴 지경이라고 한다. 스마트폰 사용자들은 그 어느 때 보다 심각하게 보안을 우려하고 있다. 그런데 바로 이 같은 심리를 이용한 공격이 나타났다. 모바일 백신인 ‘V3 모바일(AhnLab V3 Mobile)’로 가장한 악성 앱이 그것이다.

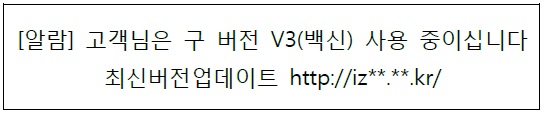

최근 스미싱을 통해 V3 앱으로 가장한 악성 앱이 유포된 사례가 발견되었다. [그림 1]과 같이V3 업데이트를 권장하는 스미싱 문자를 통해 가짜 V3 앱을 설치하도록 유도하고 있다.

[그림 1] 가짜 V3 앱 설치를 유도하는 스미싱 SMS

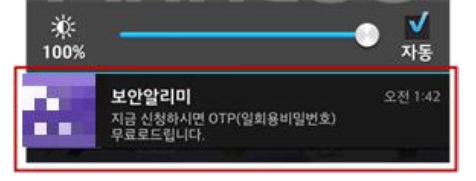

해당 SMS의 URL을 클릭하면 V3lite_3.0.1.apk 라는 이름의 APK 파일이 다운로드된다. 이렇게 다운로드 된 악성 앱의 아이콘은 [그림 2]에서 빨간색으로 표시한 부분과 같다.

[그림 2] 가짜 V3 앱 아이콘(빨간색 표시 부분)

모바일 백신인 ‘V3 모바일(AhnLab V3 Mobile 2.0)’ 앱의 아이콘과 모바일 금융보안(트랜잭션) 솔루션인 ‘V3 모바일 플러스(AhnLab V3 Mobile Plus)’ 앱의 아이콘을 교묘하게 섞어놓은 형태로, 얼핏 봐서는 가짜 앱으로 의심하기 어렵다.

이 악성 앱의 특정한 코드가 실행되고 나면 이 앱이 SMS 수신함의 변화를 감지한다. 또한 사용자 스마트폰의 뱅킹 앱을 확인한 후 그에 맞는 알림 메시지를 보여준다. 아래 그림은 안랩이 테스트를 통해 확인한 안드로이드 알림(Notification) 메시지다.

[그림 3] 악성 앱의 알림 메시지

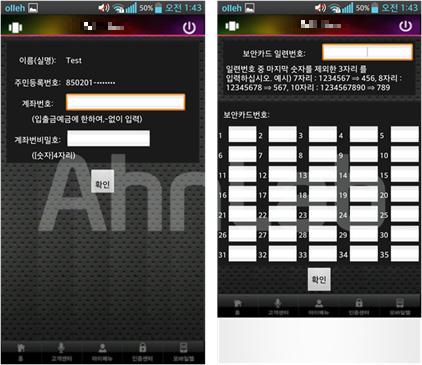

[그림 3]의 알림 메시지를 확인하면 다음과 같이 약관 동의와 함께 이름, 주민등록번호 입력을 요구하는 화면이 나타난다.

[그림 4] 악성 앱 실행화면(1)

화면 내용에 따라 약관에 모두 동의하고 정보를 입력한 후 확인버튼을 누르면 이번에는 [그림 5]와 같이 계좌번호, 계좌비밀번호, 보안카드 번호를 요구하는 화면이 나타난다.

[그림 5] 악성 앱 실행화면(2)

이 같은 악성 앱으로 인한 피해를 예방하기 위해서는 안전성이 확인되지 않은 앱(apk)을 다운받지 않도록 주의해야 한다. 또한 앱 설치는 반드시 공식 마켓을 이용해야 한다. ‘안전한 문자’와 같은 스미싱 방지 앱을 이용하는 것도 유용한 방법이다.

한편 이번에 발견된 V3를 위장한 악성 앱은 과거에 다수 발견된 바 있는 피싱 앱의 형태다. 최근에는 기존에 설치되어 있는 정상 앱을 삭제한 후 이와 유사한 악성 뱅킹 앱을 다시 설치하는 교묘한 방식도 발견되고 있어 사용자들의 각별한 주의가 요구된다.@